¶ Como configurar a sessão BGP no Anti-DDoS

¶ Objetivo desta Wiki

Demonstrar como cadastrar e configurar uma sessão BGP no módulo Anti-DDoS do Made4flow, definindo corretamente os parâmetros locais e remotos da sessão, as famílias de endereços suportadas (IPv4/IPv6) e as opções de notificação, garantindo a comunicação adequada entre o Anti-DDoS e os roteadores de borda.

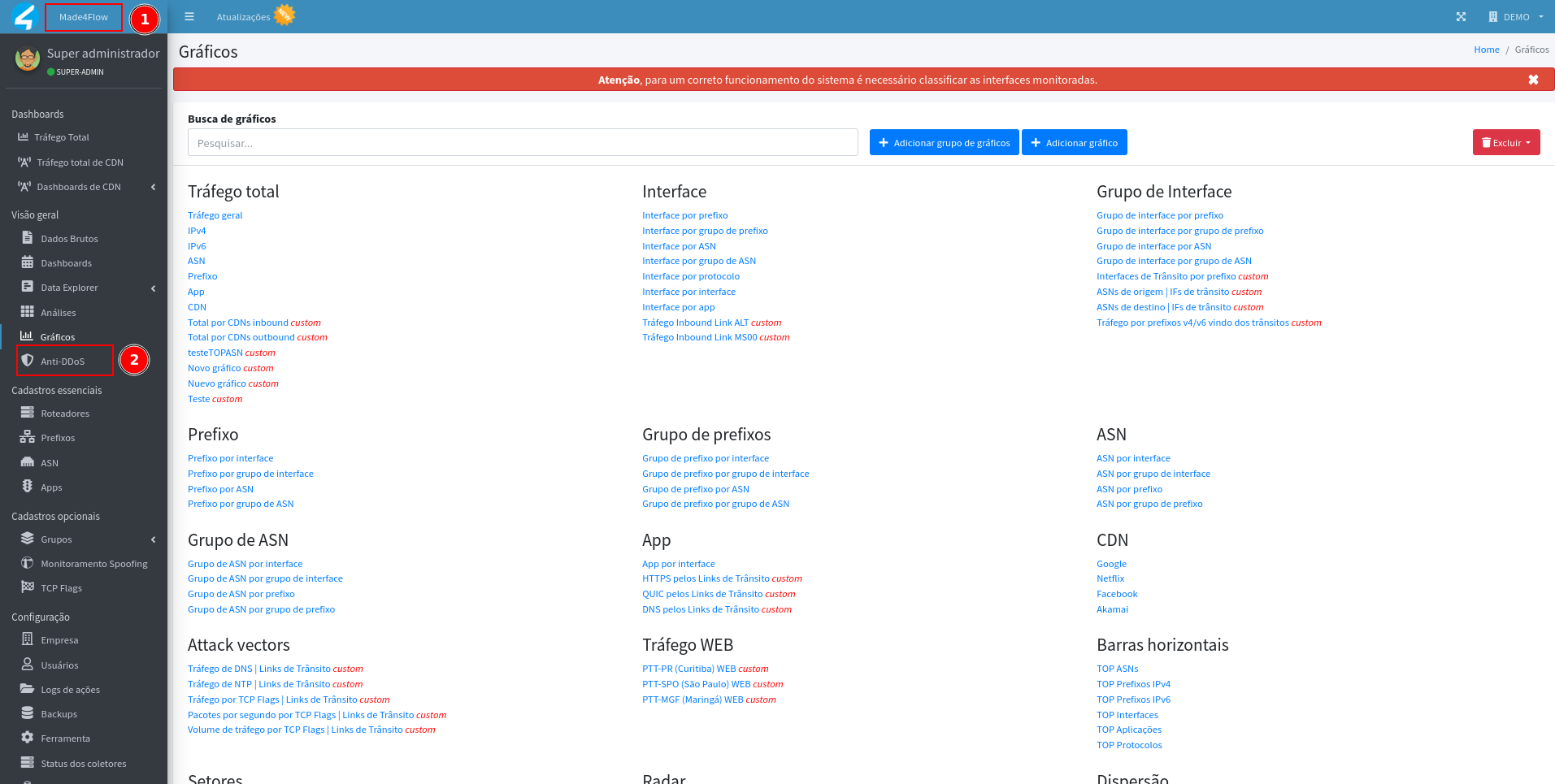

¶ Acessando o módulo

Através do menu lateral esquerdo do Made4flow, acesse o módulo Anti-DDoS:

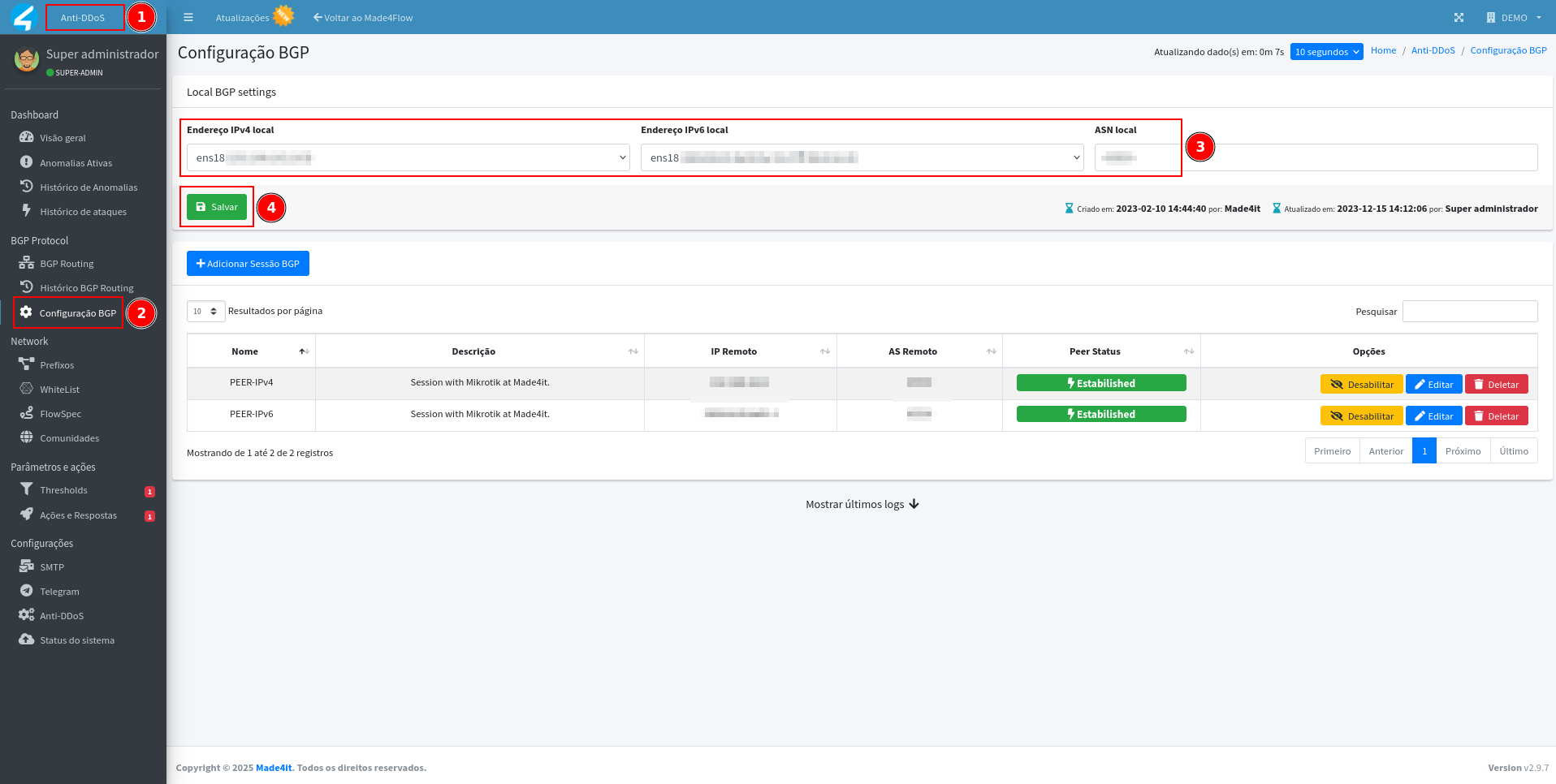

¶ Configuração local do BGP

Na aba Configuração BGP, defina inicialmente os dados locais do BGP, que correspondem às informações da própria VM do Made4flow + Anti-DDoS:

- Endereço IPv4 Local

- Endereço IPv6 Local (se aplicável)

- ASN Local

Esses dados representam o lado local da sessão BGP e serão utilizados em todas as conexões BGP criadas no módulo.

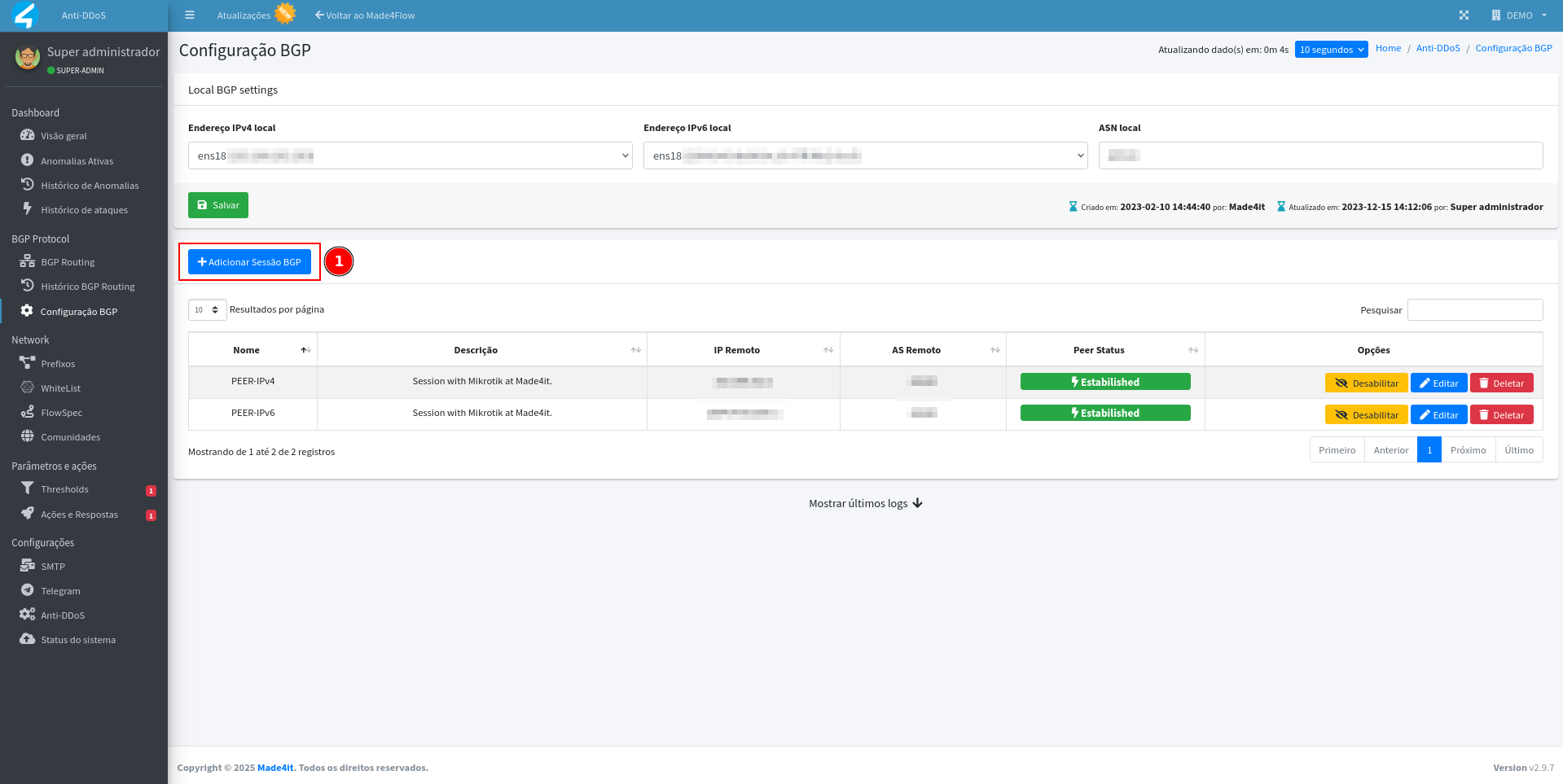

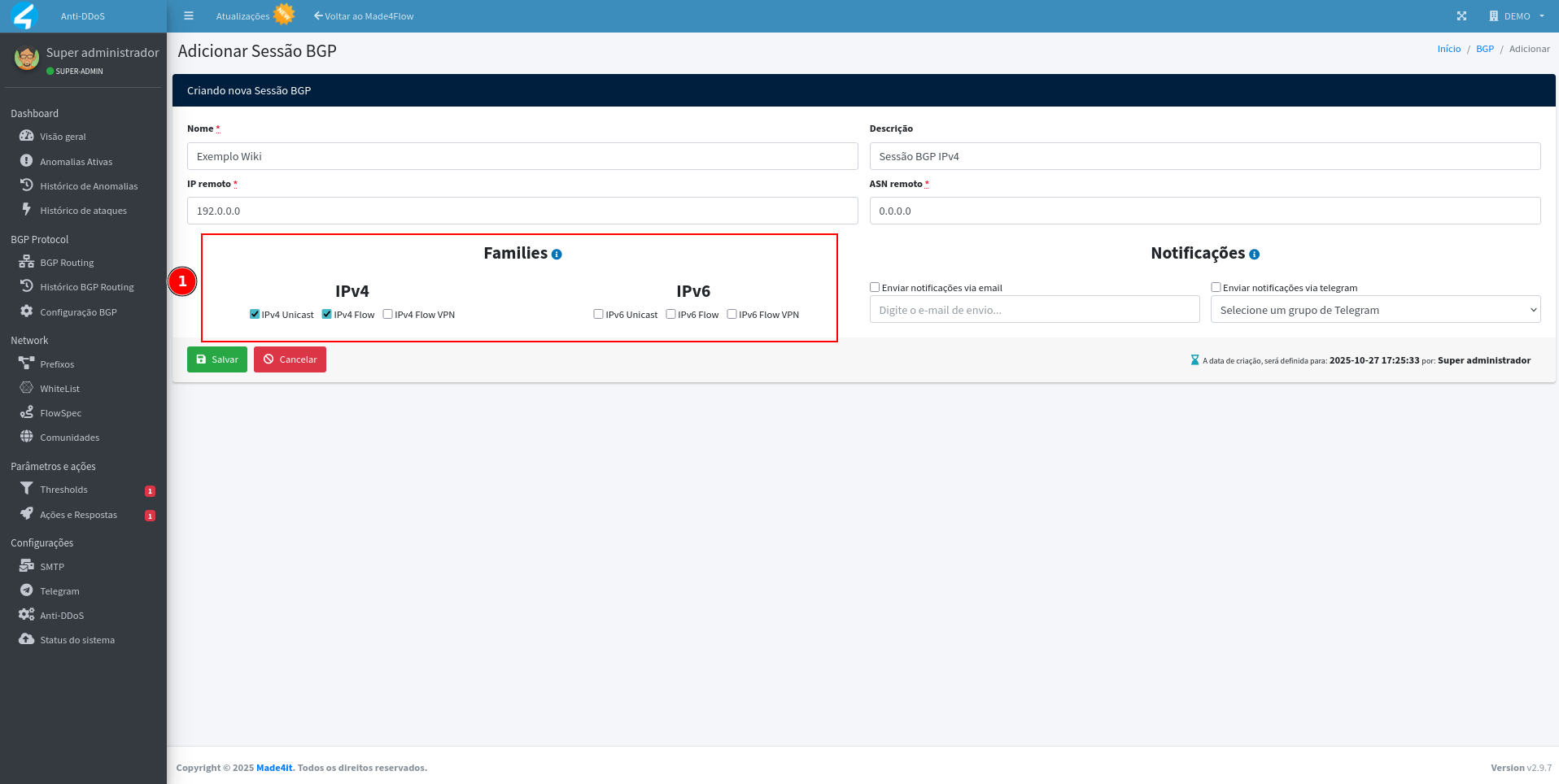

¶ Adicionando uma nova sessão BGP

Após definir os parâmetros locais, clique em “Adicionar Sessão BGP” para registrar uma nova conexão com o roteador do seu ambiente:

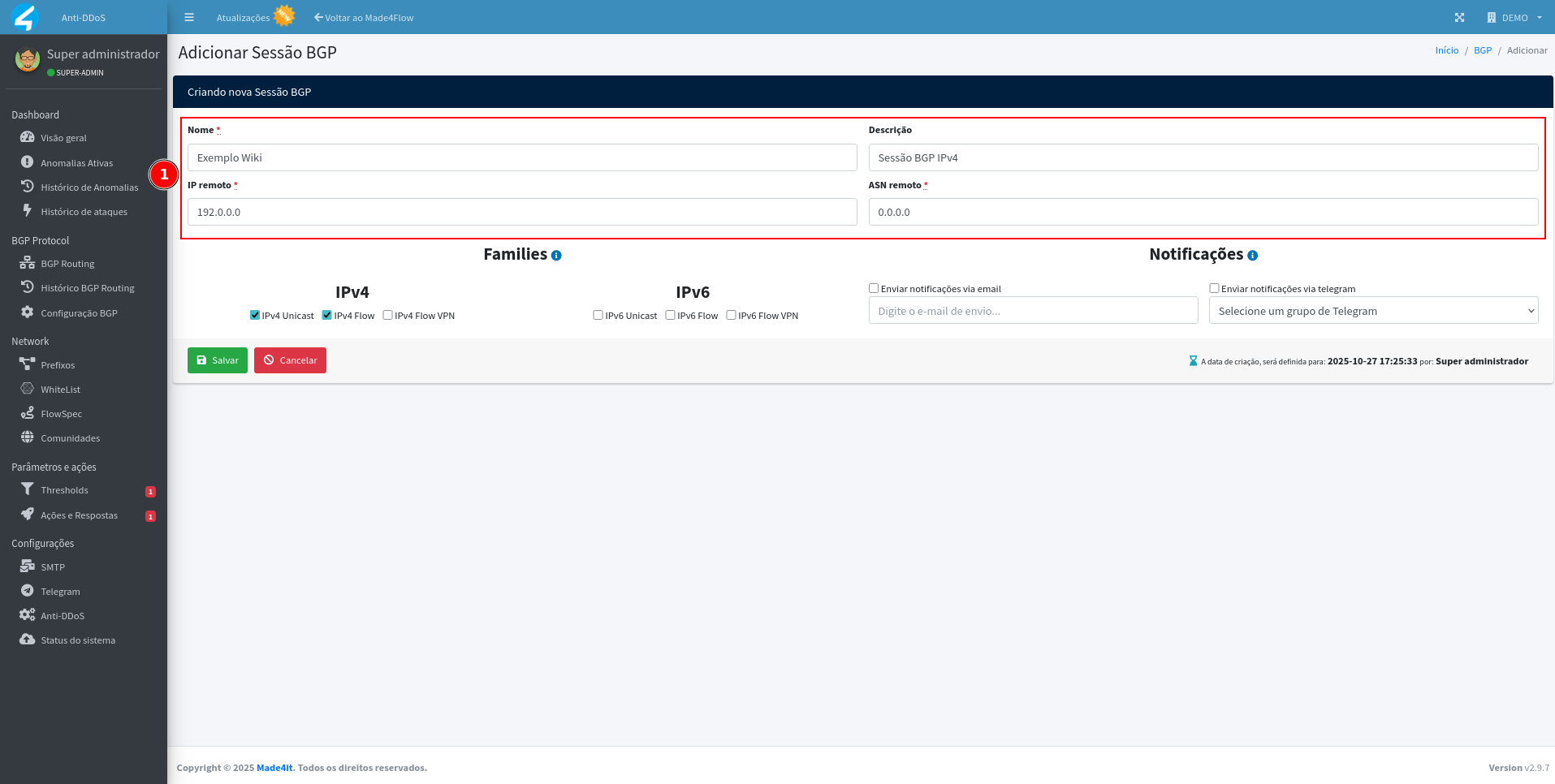

Preencha os seguintes campos:

- Nome: Identificação da sessão (ex: BGP-Core-SP ou Router-CGNAT).

- Descrição: Informação opcional sobre a função da sessão.

- IP Remoto: Endereço IP do roteador remoto que fechará a sessão com o Anti-DDoS.

- ASN Remoto: ASN do roteador remoto (equipamento que se conecta ao Made4flow).

Observação: O IP e ASN remoto correspondem sempre ao equipamento externo (roteador de borda por exemplo), enquanto os dados locais pertencem ao Made4flow + Anti-DDoS.

¶ Definindo famílias (Families)

Na configuração da sessão, marque as famílias de endereços utilizadas:

-

Para sessões IPv4, mantenha habilitadas as opções:

✅ IPv4 Unicast

✅ IPv4 Flow -

Para sessões IPv6, marque apenas:

✅ IPv6 Unicast

✅ IPv6 Flow

Essas opções determinam se a sessão trocará rotas padrão (Unicast) e/ou rotas FlowSpec (usadas na mitigação de ataques).

¶ Configurando alertas de sessão

Se desejar ser notificado sobre oscilações ou quedas da sessão BGP, ative as opções de alerta via e-mail e/ou Telegram.

Informe:

- O grupo de Telegram configurado previamente no Anti-DDoS, e/ou

- O endereço de e-mail que deve receber as notificações.

Importante: O servidor SMTP e/ou a integração com Telegram precisam estar configurados no módulo Configurações do Anti-DDoS antes de habilitar essas notificações.

¶ Acompanhando o status das sessões

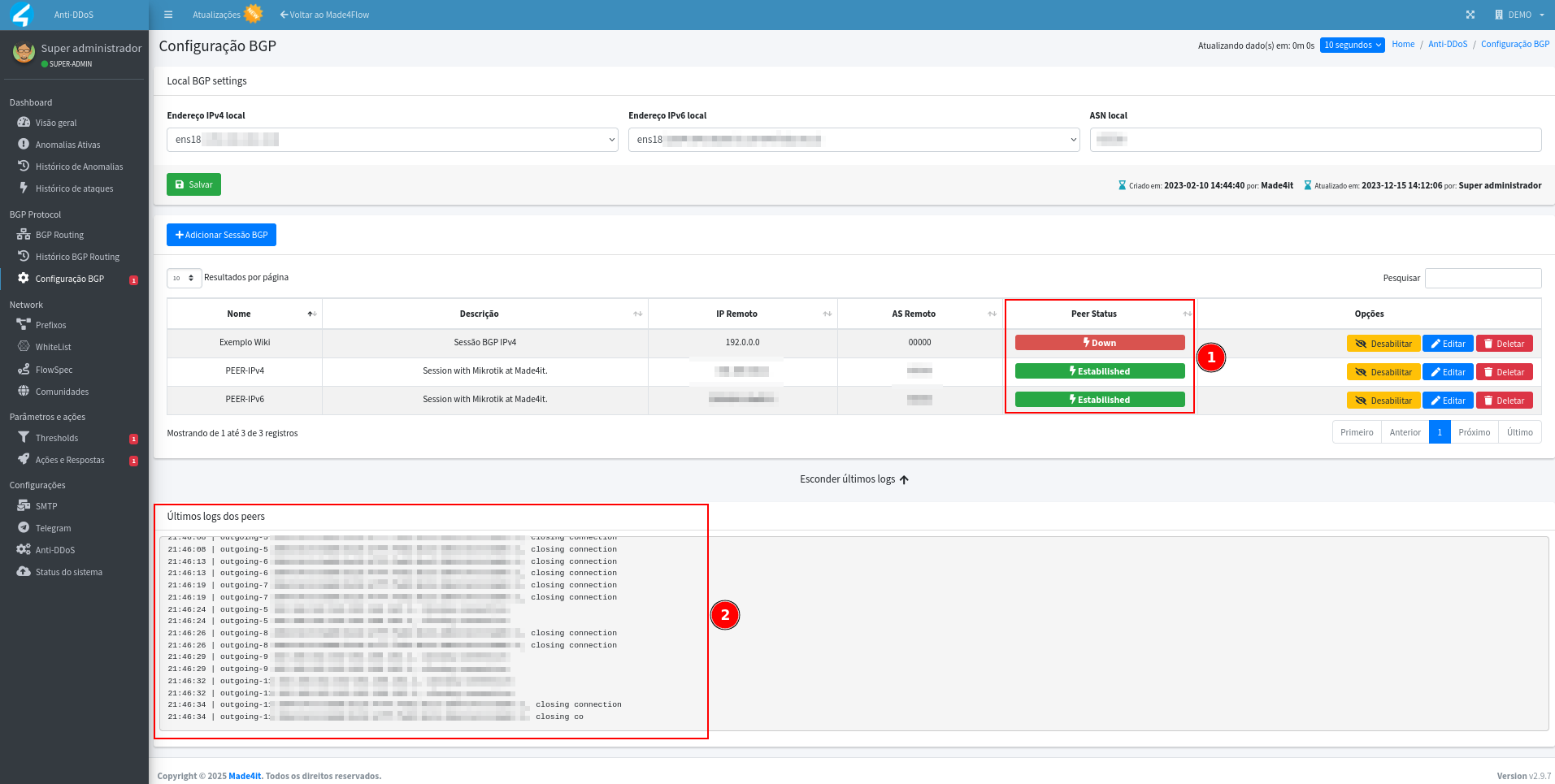

Após salvar as configurações, volte para a aba Configuração BGP.

Você poderá visualizar o status das sessões na tabela principal:

- Established → Sessão ativa e trocando informações normalmente.

- Down → Sessão inativa ou falha na comunicação.

Na parte inferior da tela, há também um histórico com os últimos logs de eventos BGP, útil para depuração.

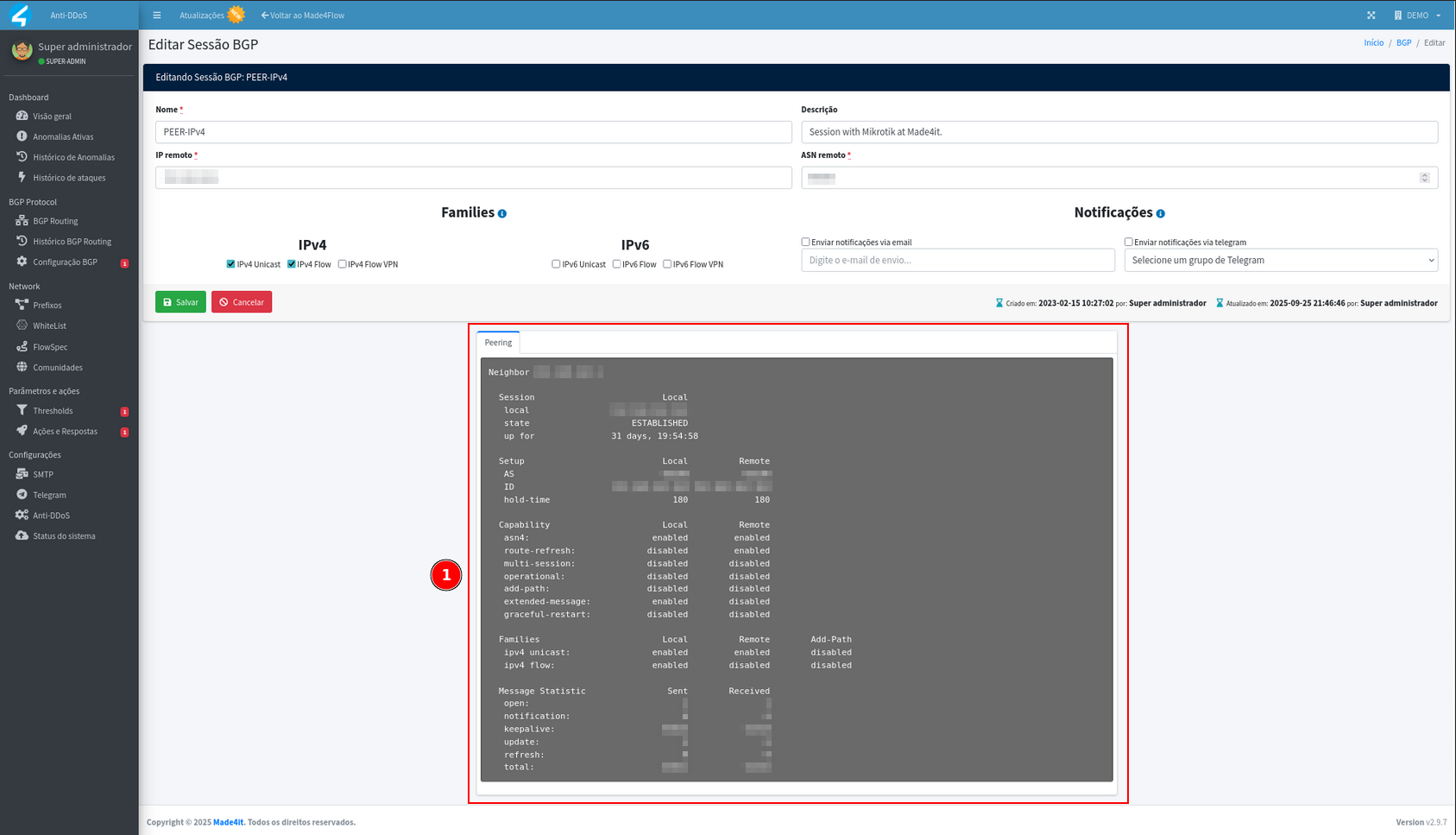

¶ Detalhes da sessão

Ao clicar em Editar em uma sessão BGP, é possível visualizar informações detalhadas, como:

- Estado atual (Estabilished, Active, Idle, etc)

- Tempo total de uptime

- Entre outras informações da sessão

Esses dados ajudam na análise de estabilidade e troubleshooting da conexão BGP com o Anti-DDoS.

¶ Considerações finais

Com a sessão BGP configurada corretamente, o Anti-DDoS poderá anunciar rotas de FlowSpec, Mitigação e Blackhole conforme as detecções de anomalias.

Manter as sessões ativas e monitoradas é essencial para garantir uma resposta rápida e eficiente a ataques.